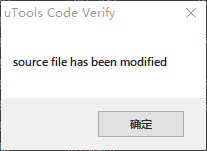

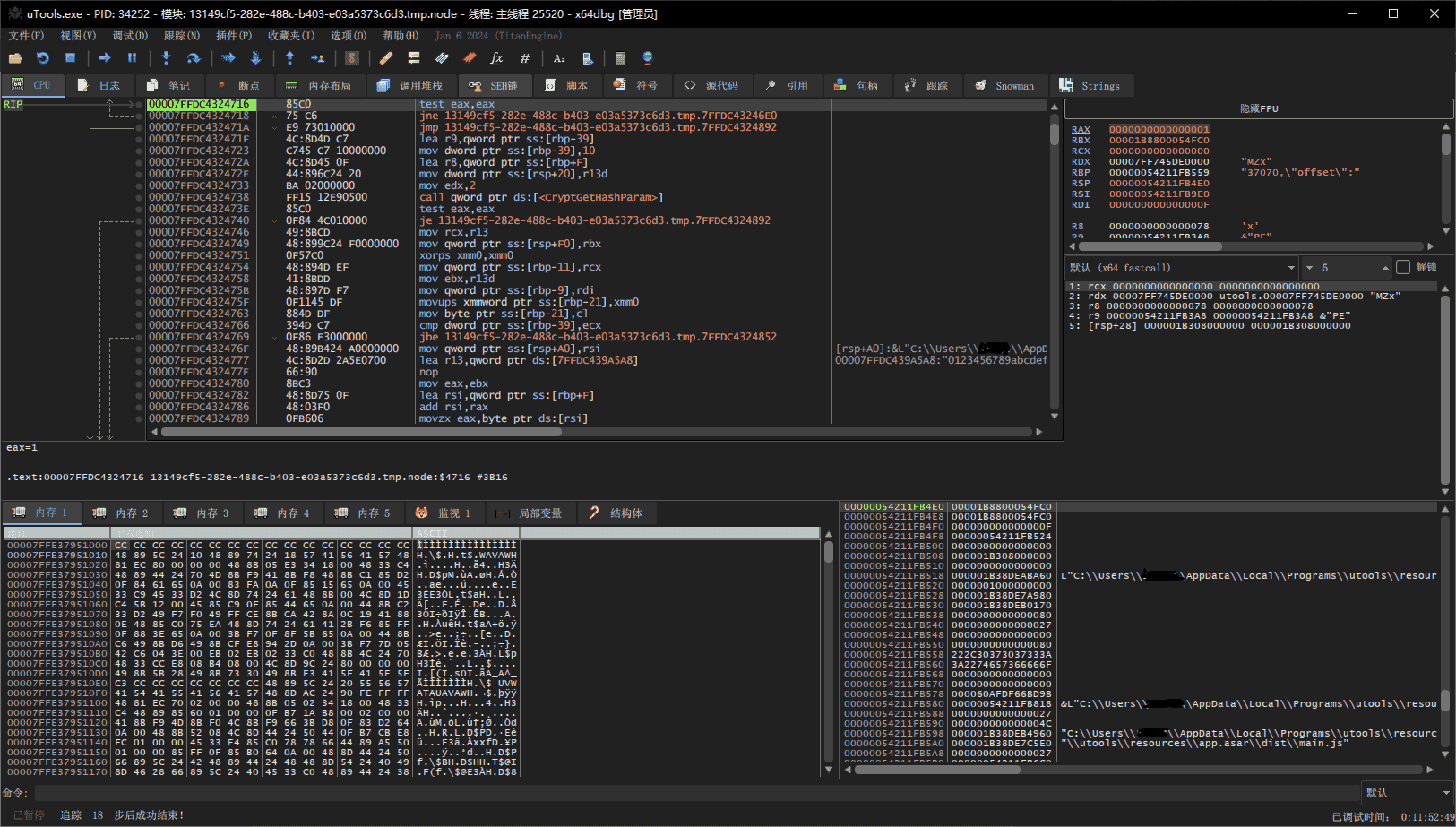

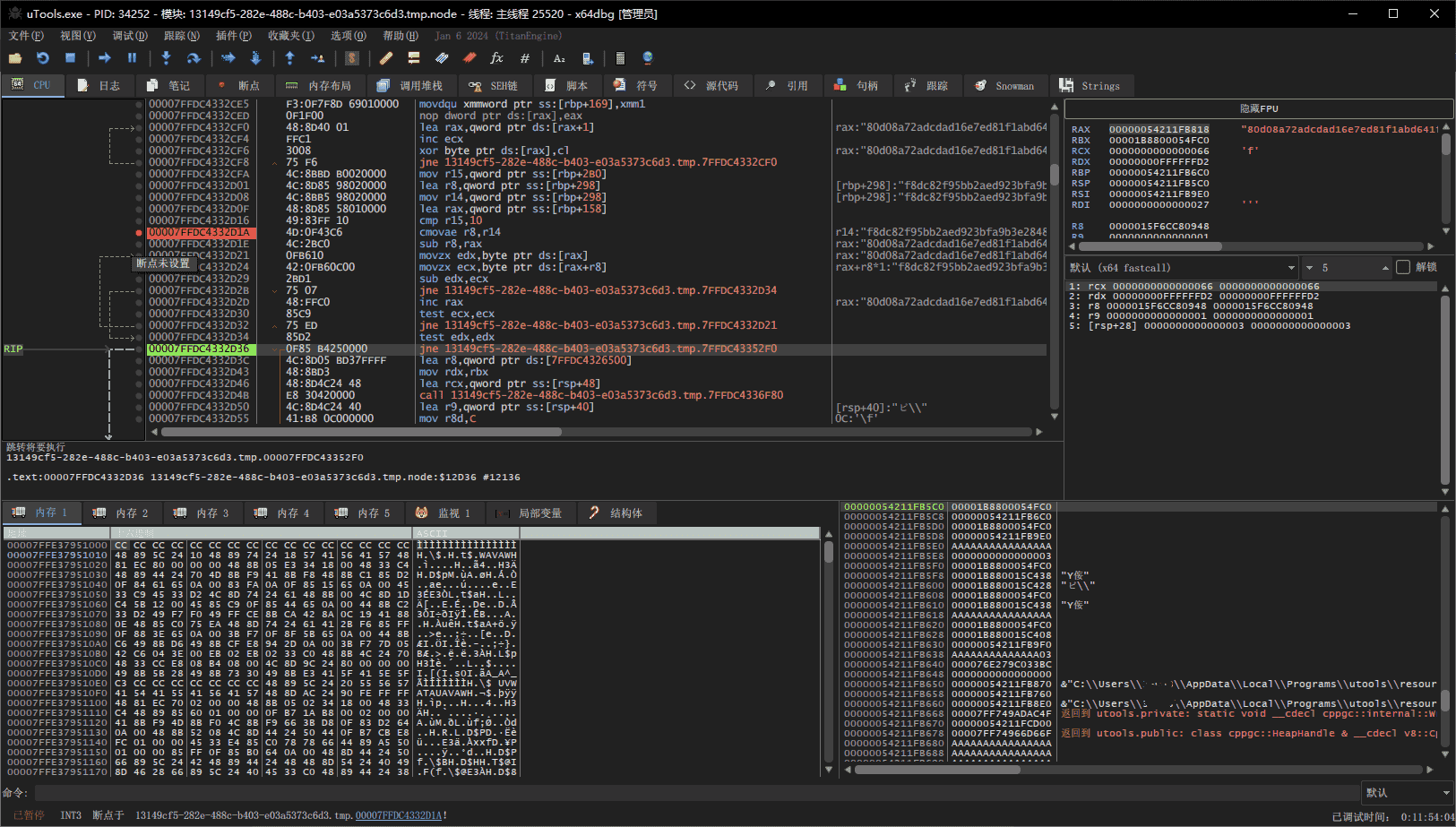

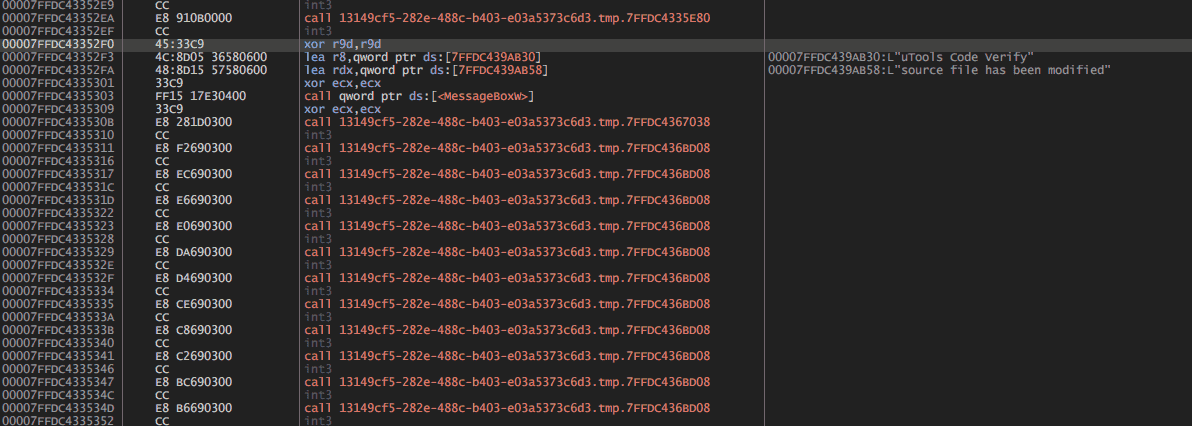

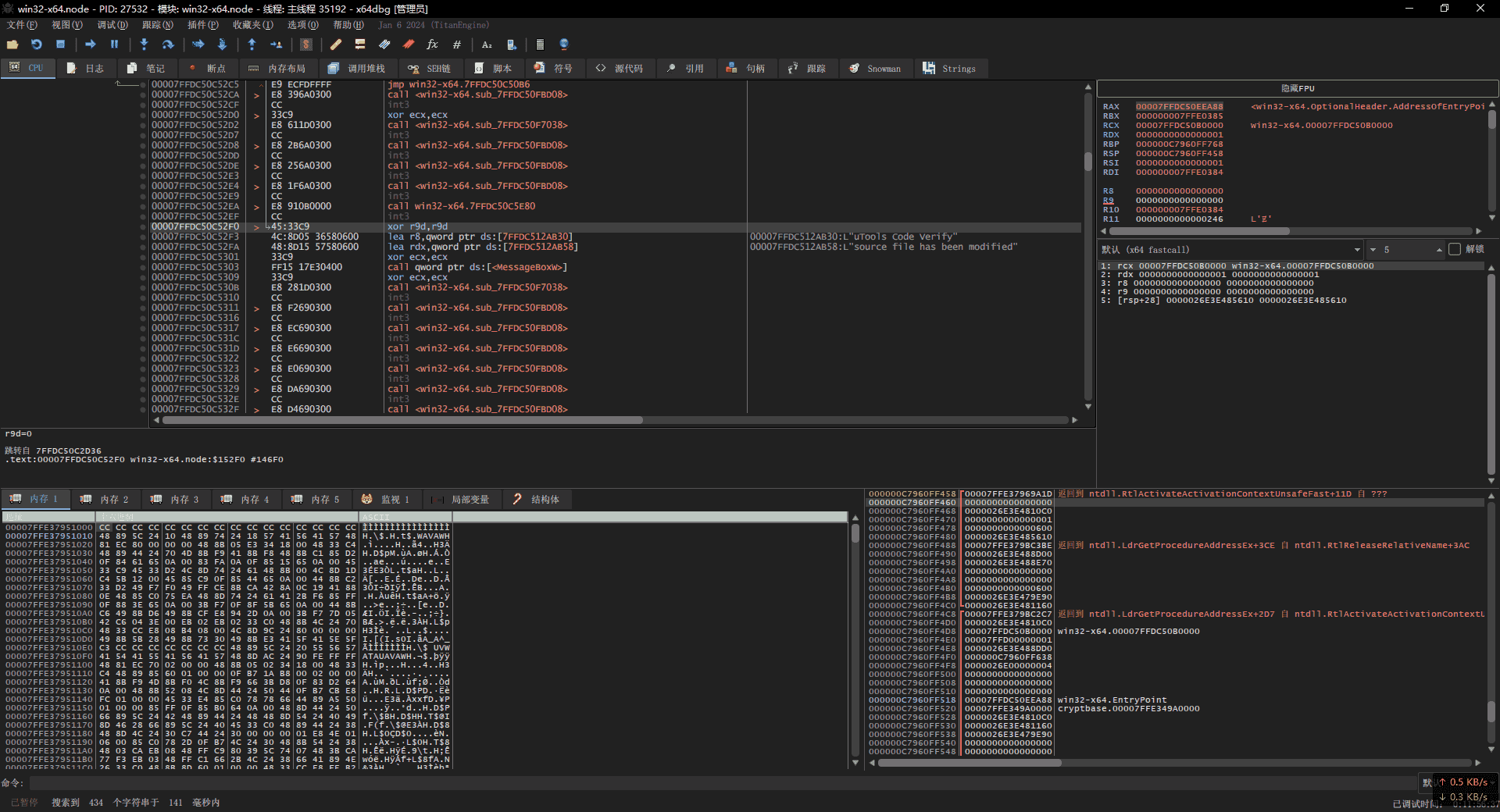

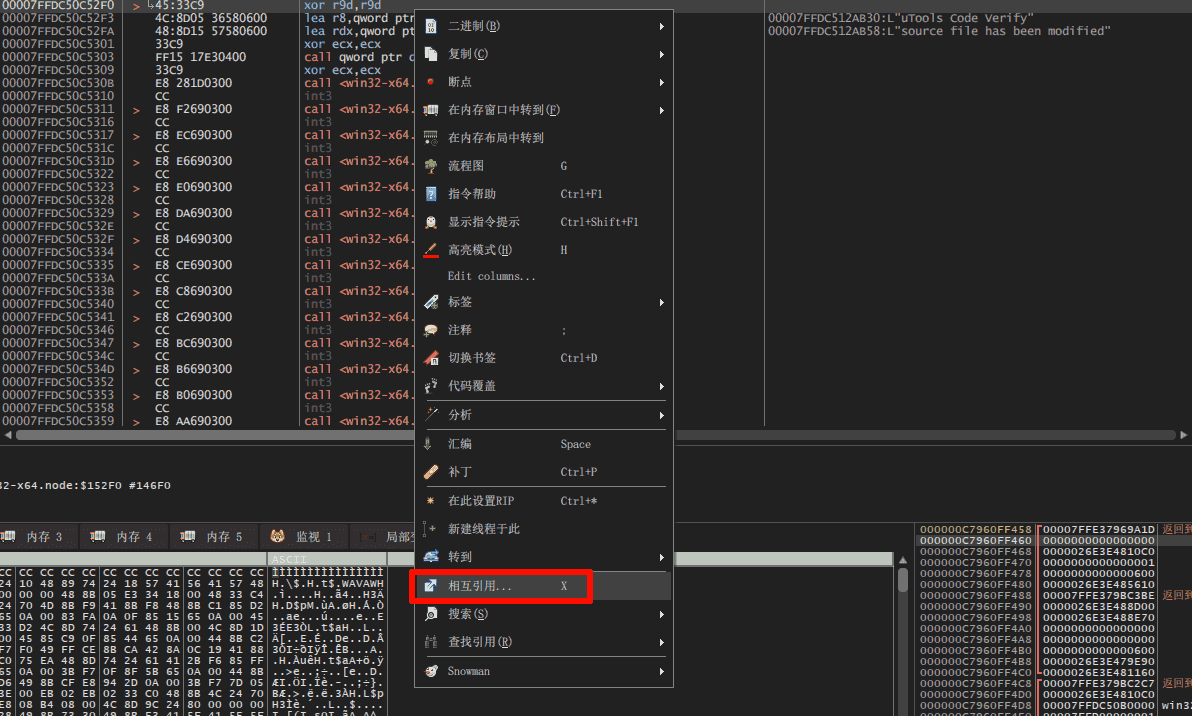

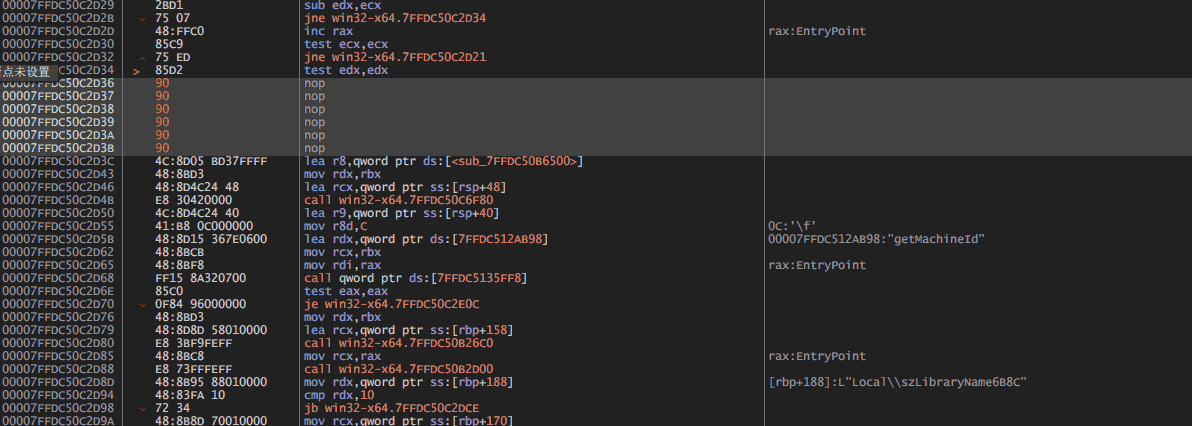

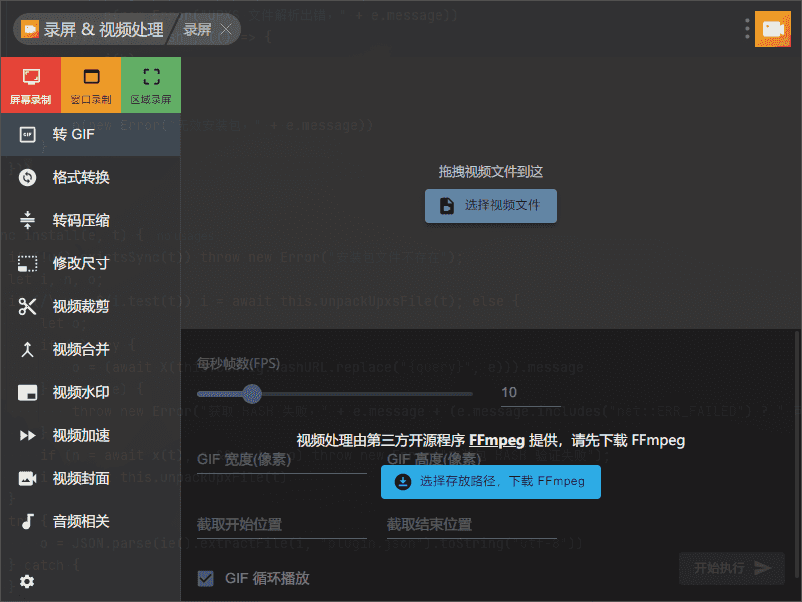

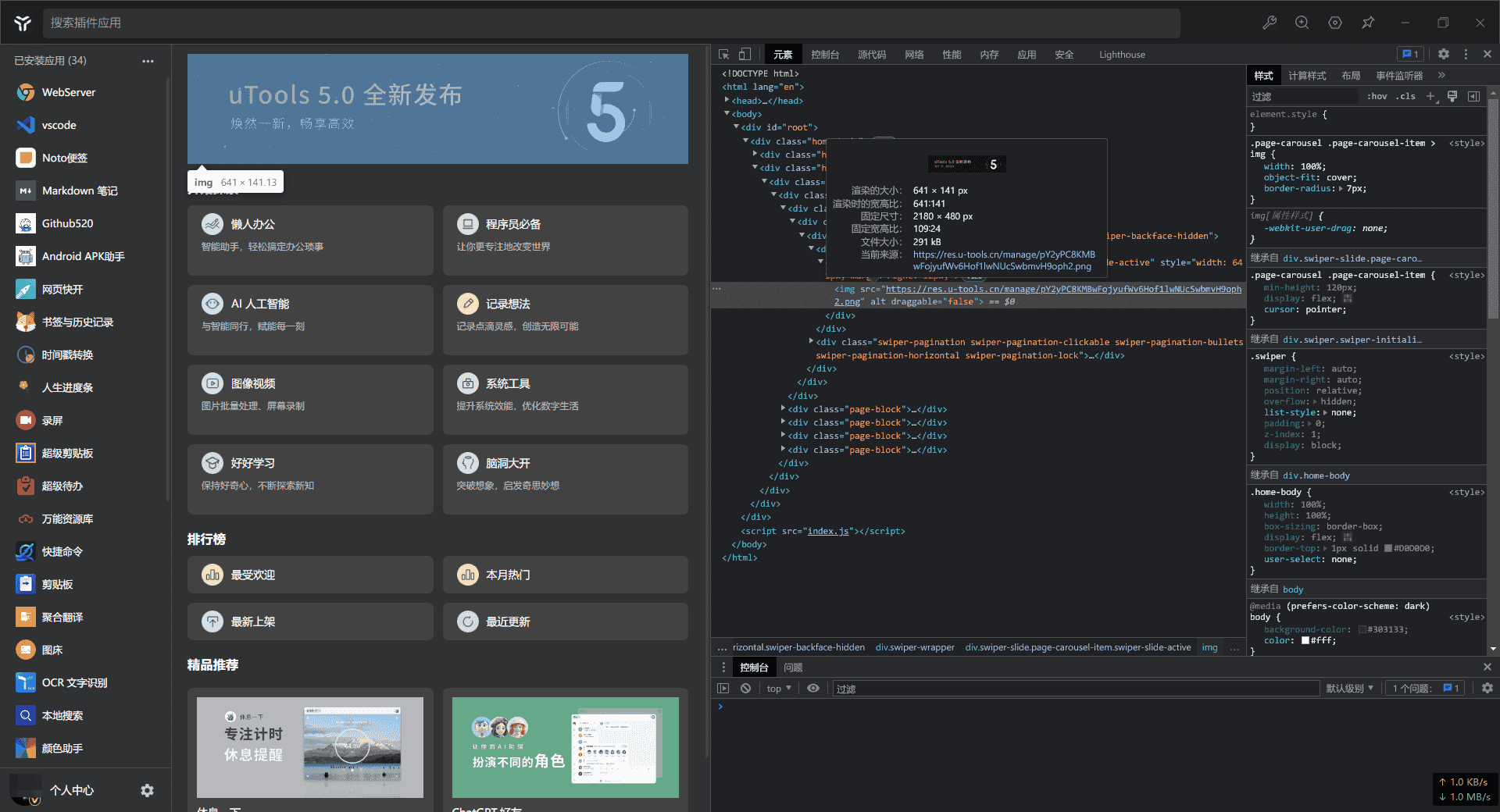

Loading... # 引言 <div class="tip inlineBlock error"> 为了保障开发者的合法权益,这里不提供任何补丁,如果本文章侵犯了您的合法权益,请联系站长管理员,予以删除处理。 本篇文章仅用于反汇编、代码学习,切勿用于其它用途,效仿文章中的操作造成的后果自负,支持正版。 </div> # 0x01 传统方式 通过asar工具解压后,修改完代码,通过app文件夹的方式是不能启动的,这个暂且跳过,通过asar打包修改后的代码,会提示源文件被修改。  # 0x02 分析代码 发现会引入一个tmp.node文件,这个文件很有用,只是本人造诣不深,不知道他是怎么加载进来的,但是运气还不错。  跟踪代码到这个位置  发现跳转到的地方出现了关键字  调试时,nop掉这个跳转,发现程序正常启动 很巧合的是,我发现了`C:\Users\[用户名]\AppData\Local\Programs\utools\resources\app.asar.unpacked\node_modules\addon` 这个目录 win32-x64.node 和 那个临时文件是同一个文件(经过MD5匹配),这个时候,我需要分析那个node文件了。 # 0x03 win32-x64.node 通过关键字符串,找到相应位置  找到跳转语句  将其nop掉  # 0x04 🕳坑 打好补丁之后,发现还是无法启动,提示相同的错误,这个时候,我发现tmp.node和我修改好的不一样(MD5不一致),清缓存也没起作用,看样子是每次都重新生成,这个时候,好运再次降临通过everything搜索win32-x64.node,发现`C:\Users\[用户名]\AppData\Local\Programs\utools\resources\app\node_modules\addon`中也存在这个文件,这个文件和app.asar.unpacked原则上是同一个文件,此时需要把修改好的文件替换进来,然后再次打包成asar就可以了。 # 0x05 成果      后续修改其实考验的就是JS的功力了 # 0x06 快速应用修改脚本 ```bash taskkill /f /im utools.exe c: cd C:\Users\[用户名]\AppData\Local\Programs\utools\resources call asar p app app.asar start C:\Users\[用户名]\AppData\Local\Programs\utools\utools.exe ``` <div class="hideContent">该部分仅登录用户可见</div> © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 3 如果觉得我的文章对你有用,请随意赞赏

2 条评论

今天强制更新了5.1版本方法不适用了 ,不提示错误了,并且好像还有好多暗桩,难度提升

,不提示错误了,并且好像还有好多暗桩,难度提升  ,有时间再搞喽。

,有时间再搞喽。

可以通过火绒或者windows权限,锁定那个目录,不让读和写,就可以维持5.0版本了。